一台共享电脑竟把整个部门“钓”光了:2025年“银狐”事件给我们最现实的警告,你还有多久才行动?

2025年8月的那个案子,我看到通报时心里一凉。单位里一台被感染的“银狐”木马的电脑,被黑客远程控制后,居然通过内部系统发出“申领工资补贴”的钓鱼邮件,结果多人受到诈骗。这不是电影里的情节,而是办公室里真实发生的连锁反应:共用电脑没有锁屏、内部账户开启“记住密码”、安全意识薄弱,几项小漏洞叠加后,损失就来了。

说实话,许多人以为网络攻击很高深,跟普通员工没多大关系。实际恰恰相反。钓鱼攻击就是把你的信任当作突破口,伪造银行或常用平台的通知,诱你点击并输入银行卡信息;恶意软件里木马伪装成常用程序,一旦运行就能静悄悄窃取信息;蠕虫则利用系统漏洞自动扩散,把一个问题转成群体灾难。拒绝服务攻击看起来像是“流量暴力”,但本质还是让正常服务停止,给企业带来直接经济和声誉损失。根源往往不是单一技术缺陷,而是“习惯性松懈”——共享、记住密码、不及时打补丁,这些习惯比任何高超的黑客技巧都危险。

那么普通人到底能做什么?先从最易忽视的习惯改起。别把密码存在共享电脑的浏览器里,别把重大账户设置成“记住密码”,手机和电脑都要设置解锁和自动锁屏;把复杂且独特的密码换成由密码管理器生成和保存,这样你只记住一个主密码就够了。开启多因素认证,哪怕只是短信验证,也比单一密码强得多。遇到看似紧急的账号通知,别急着点开邮件里的链接,直接打开官网或拨官方客服核实,手动输入网址比点链接安全得多。下载软件只选官方渠道或有信誉的应用商店,公共Wi‑Fi上尽量不处理转账或登录重大账号,必要时用企业级VPN或移动数据。

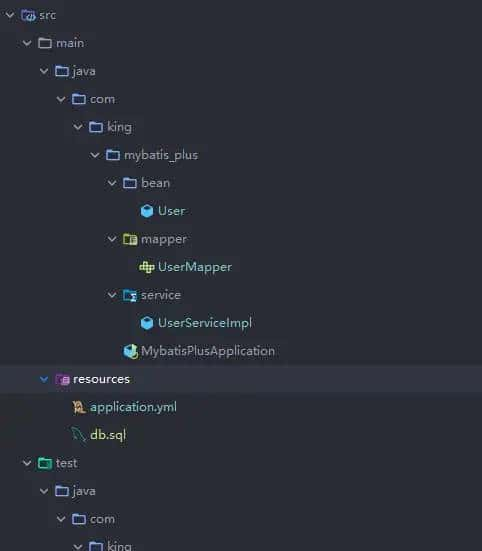

企业层面也有可操作的细节,许多公司觉得安全要高成本投入,实则不是全靠大厂级的投入就能解决。把共用电脑设为不可保存登录的公共终端,给每台机器设置本地账户和开机密码;对关键系统实施最小权限原则,只给员工完成工作所需的最低权限;定期备份并把备份与生产环境隔离,遇到数据被篡改或被勒索时能最快恢复。更重大的是常态化的培训和模拟钓鱼测试,让员工在真实情境下识别套路,而不是靠一次性的讲座侥幸通过。

我有个朋友小李,公司早年就被一次钓鱼邮件弄得损失不小,但他们后来修了三样东西:把共享电脑彻底清理并分配个人登录、强制启用多因素认证、建立了简易的应急流程。几个月后又遇到类似攻击,结果被识别并隔离,损失被控制住了。反过来我也见过另一家单位,觉得“没遇到就不会遇到”,结果由于一个没上补丁的服务器被蠕虫感染,不仅业务中断,客户投诉和赔偿的后续成本远超他们原本估计的防护费用。这种对比告知我,预防的投入往往小于被动应对的代价。

我不得不说一句,网络安全不是IT部门的独角戏,它更像是办公室的卫生习惯,每个人都参与,才不会拖全队下水。未来两年内,随着远程办公和线上服务增多,针对个人账户和内部系统的社会工程学攻击只会增多,供应链和第三方服务的安全也会成为新的攻击通路。好消息是,许多有效的防护不复杂,靠坚持几个“好习惯”就能把风险降到很低,从不把密码记在便利贴上,到习惯验证发件人真伪,这些都是立竿见影的改善。

说到这儿,我想听听你的经历:你或你所在单位有没有遇到过类似的网络安全教训,或者你平时有什么防护的小习惯是别人忽略但的确 管用的?欢迎把你的故事和做法写出来,大家相互借鉴、相互提醒。

来源:公安部网安局

暂无评论内容