同一机器上实现双网卡打流,在linux下直接使用iperf打流,数据流不会经过两个网卡TX&RX回来的,这个测试的数据是不对的。

有两种方法可以解决这个问题:

第一种是通过iptables、ip、route配置路由转发,今天就讲这个

第二种是通过网络命名空间隔离,下篇讲

这里不涉及到网卡性能调优,下下篇讲

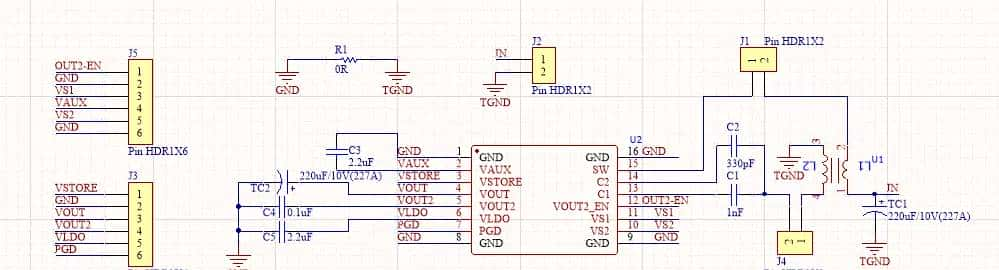

网络拓扑

双向同时收发

iperf <-> CPU eth1 <->

|

|

|

iperf <-> CPU eth2 <->主要脚本

TEST_IFACE=(eth60 eth61)

ETH1_DEV="${TEST_IFACE[0]}"

ETH2_DEV="${TEST_IFACE[1]}"

IFACE_IP=(192.168.100.1 192.168.101.1)

IFACE_FAKE_IP=(192.168.102.1 192.168.103.1)

eth1_mac=$(ifconfig "$ETH1_DEV"|grep -i "ether" |awk '{print $2}')

eth2_mac=$(ifconfig "$ETH2_DEV"|grep -i "ether" |awk '{print $2}')

eth1_ip="${IFACE_IP[0]}"

eth2_ip="${IFACE_IP[1]}"

eth1_fake_ip="${IFACE_FAKE_IP[0]}"

eth2_fake_ip="${IFACE_FAKE_IP[1]}"

ifconfig "$ETH1_DEV" "$eth1_ip/24" up

ifconfig "$ETH2_DEV" "$eth2_ip/24" up

ip -s -s neigh flush all

iptables -t nat -F

iptables -t nat -A POSTROUTING -s "$eth1_ip" -d "$eth2_fake_ip" -j SNAT --to-source "$eth1_fake_ip"

iptables -t nat -A PREROUTING -d "$eth1_fake_ip" -j DNAT --to-destination "$eth1_ip"

iptables -t nat -A POSTROUTING -s "$eth2_ip" -d "$eth1_fake_ip" -j SNAT --to-source "$eth2_fake_ip"

iptables -t nat -A PREROUTING -d "$eth2_fake_ip" -j DNAT --to-destination "$eth2_ip"

ip route add "$eth2_fake_ip" dev "$ETH1_DEV"

arp -i "$ETH1_DEV" -s "$eth2_fake_ip" "$eth2_mac"

ip route add "$eth1_fake_ip" dev "$ETH2_DEV"

arp -i "$ETH2_DEV" -s "$eth1_fake_ip" "$eth1_mac"

iperf -B $eth2_ip -s"

iperf -B $eth1_ip -s"

iperf -B "$eth1_ip" -c "$eth2_fake_ip" -t 60 -i 2 -P 2"

iperf -B "$eth2_ip" -c "$eth1_fake_ip" -t 60 -i 2 -P 2"iptables设置SNAT和DNAT的转换的作用是什么

iptables设置SNAT(Source Network Address Translation)和DNAT(Destination Network Address Translation)转换的作用是在网络数据包经过防火墙或路由器时,对数据包的源地址和目标地址进行转换,以实现网络地址的隐藏、伪装、转发等功能。

SNAT(源地址转换):

当数据包从内部网络发送到外部网络时,防火墙或路由器可以使用SNAT将内部主机的私有IP地址转换为公共IP地址,以隐藏内部网络的真实结构。

例如:假设内部主机的私有IP地址为192.168.1.100,而防火墙的公共IP地址为203.0.113.10,可以使用以下iptables规则进行SNAT转换

iptables -t nat -A POSTROUTING -s 192.168.1.100 -j SNAT --to-source 203.0.113.10DNAT(目标地址转换):

当数据包从外部网络发送到内部网络时,防火墙或路由器可以使用DNAT将外部发送的数据包目标地址转换为内部网络中的主机地址,以实现端口映射、服务转发等功能。

例如:假设防火墙的公共IP地址为203.0.113.10,需要将外部访问该IP的HTTP流量转发到内部主机192.168.1.200的HTTP服务上,可以使用以下iptables规则进行DNAT转换

iptables -t nat -A PREROUTING -d 203.0.113.10 -p tcp --dport 80 -j DNAT --to-destination 192.168.1.200:80ip route add的作用是什么?

例如:路由表中添加一条路由规则,将目的网络192.168.10.0/24的数据包发送到网关192.168.1.1,通过网卡eth0进行传输

ip route add 192.168.10.0/24 via 192.168.1.1 dev eth0arp的作用?

ARP(Address Resolution Protocol)的作用是将IP地址映射到MAC地址,以便在局域网中正确路由数据包。ARP协议用于解决网络设备在发送数据包时需要知道目标设备的MAC地址的问题,通过广播ARP请求获取目标设备的MAC地址,从而建立IP地址与MAC地址的映射关系。

例子:

假设有一台主机A(IP地址为192.168.1.100)要与另一台主机B(IP地址为192.168.1.200)进行通信,但主机A只知道目标主机B的IP地址,不知道其MAC地址。

ARP请求:

主机A向局域网内广播一个ARP请求,谁知道IP地址192.168.1.200的MAC地址?

所有收到这个ARP请求的设备都会检查目标IP地址,如果是自己的IP地址,则会回复包含自己的MAC地址的ARP响应。

ARP响应:

主机B收到ARP请求后,会回复一个ARP响应,包含自己的MAC地址。

主机A收到ARP响应后,就知道了主机B的MAC地址,可以将数据包发送到目标主机B。

设置步骤

第一步:

iptables -t nat -A POSTROUTING -s "$eth1_ip" -d "$eth2_fake_ip" -j SNAT --to-source "$eth1_fake_ip"流量从eth1_ip(eth1网卡的IP地址)发出,目的地址为eth2_fake_ip时,对源地址转换(SNAT),源地址将被转换为eth1_fake_ip

第二步:

iptables -t nat -A PREROUTING -d "$eth1_fake_ip" -j DNAT --to-destination "$eth1_ip"流量到达主机并且目的地址为eth1_fake_ip时,对流量进行目标地址转换(DNAT)。目的地址将被转换为eth1_ip(eth1网卡的实际IP地址)

第三步:

iptables -t nat -A POSTROUTING -s "$eth2_ip" -d "$eth1_fake_ip" -j SNAT --to-source "$eth2_fake_ip"流量从eth2_ip(eth2网卡的IP地址)发出,目的地址为eth1_fake_ip时,对流量进行源地址转换(SNAT),源地址将被转换为$eth2_fake_ip

第四步:

iptables -t nat -A PREROUTING -d "$eth2_fake_ip" -j DNAT --to-destination "$eth2_ip"流量到达主机并且目的地址为eth2_fake_ip时,对流量进行目标地址转换(DNAT),目的地址将被转换为eth2_ip(eth2网卡的实际IP地址)。

第五步:

ip route add "$eth2_fake_ip" dev "$ETH1_DEV"将目标IP地址eth2_fake_ip添加到路由表中,指定通过网卡$ETH1_DEV发送流量。

第六步:

arp -i "$ETH1_DEV" -s "$eth2_fake_ip" "$eth2_mac"在ARP表中添加一条静态ARP表项,将IP地址eth2_fake_ip映射到MAC地址eth2_mac。

第七步:

ip route add "$eth1_fake_ip" dev "$ETH2_DEV"将目标IP地址eth1_fake_ip添加到路由表中,指定通过网卡ETH2_DEV发送流量。

第八步:

arp -i "$ETH2_DEV" -s "$eth1_fake_ip" "$eth1_mac"在ARP表中添加一条静态ARP表项,将IP地址eth1_fake_ip映射到MAC地址eth1_mac。

- 最新

- 最热

只看作者