## RESTful API安全设计实践: OAuth2和JWT的用法详解

### 引言:API安全的紧迫性

在当今微服务架构主导的时代,**RESTful API安全**已成为系统设计的核心挑战。据统计,2023年API攻击同比增长了211%(Salt Security报告),其中认证缺陷占漏洞的42%。OAuth2(Open Authorization 2.0)和JWT(JSON Web Token)作为现代API安全的双子星,为**授权(Authorization)**和**认证(Authentication)**提供了标准化解决方案。本文将深入解析这两大技术的实现机制与整合策略。

—

### 一、RESTful API安全基础:威胁与防护原则

#### 1.1 常见API安全威胁

**RESTful API安全**面临多重威胁:(1) 中间人攻击(Man-in-the-Middle)可窃取凭证;(2) CSRF(跨站请求伪造)利用用户会话;(3) 注入攻击通过参数污染数据。OWASP API Top 10指出,**失效的对象级授权(Broken Object Level Authorization)** 位列API风险首位。

#### 1.2 安全设计核心原则

我们需遵循三大原则:

“`markdown

1. 最小权限原则:仅授予必要权限

2. 零信任架构:始终验证请求来源

3. 深度防御:多层安全控制叠加

“`

#### 1.3 HTTPS:安全传输基石

强制TLS 1.3加密是基础要求。配置示例:

“`nginx

# Nginx强制HTTPS配置

server {

listen 80;

return 301 https://$host$request_uri; # HTTP重定向到HTTPS

}

“`

—

### 二、OAuth2详解:授权框架的核心机制

#### 2.1 OAuth2四大核心角色

OAuth2定义了清晰的职责边界:

– **资源所有者(Resource Owner)**:数据拥有者(如用户)

– **客户端(Client)**:访问API的应用

– **授权服务器(Authorization Server)**:颁发令牌

– **资源服务器(Resource Server)**:托管受保护数据

#### 2.2 授权码流程实战

最安全的**授权码模式(Authorization Code Flow)**流程如下:

“`mermaid

sequenceDiagram

Client->>Auth Server: 重定向到登录页

Auth Server->>User: 认证并授权

Auth Server->>Client: 返回授权码

Client->>Auth Server: 用授权码换令牌

Auth Server->>Client: 返回access_token

“`

Node.js实现示例:

“`javascript

// Express中处理回调

app.get( /oauth/callback , (req, res) => {

const code = req.query.code; // 获取授权码

const tokenResponse = await axios.post( https://auth-server.com/token , {

code,

client_id: CLIENT_ID,

client_secret: CLIENT_SECRET,

grant_type: authorization_code

});

const accessToken = tokenResponse.data.access_token; // 获取访问令牌

});

“`

#### 2.3 访问令牌生命周期管理

关键安全参数配置:

| 参数 | 提议值 | 作用 |

|—————|————-|———————-|

| access_token | ≤1小时 | 防止长期滥用 |

| refresh_token | ≤30天 | 平衡安全与用户体验 |

| scope | 准确到操作 | 实现最小权限 |

—

### 三、JWT详解:轻量级安全令牌的标准实践

#### 3.1 JWT结构解剖

JWT由三部分组成:

“`text

Header.Payload.Signature

“`

– **Header**:声明算法(如HS256)和类型

– **Payload**:携带用户声明(claims)

– **Signature**:防篡改签名

#### 3.2 签名算法选择指南

| 算法类型 | 安全性 | 适用场景 |

|———-|——–|———————–|

| HS256 | ★★★ | 内部系统,密钥保密 |

| RS256 | ★★★★☆ | 公钥分发场景 |

| ES512 | ★★★★★ | 金融等高安全要求 |

Java JWT生成示例:

“`java

// 使用JJWT库创建JWT

String jwt = Jwts.builder()

.setSubject(“user123”) // 用户标识

.claim(“scope”, “read:data”) // 权限范围

.setExpiration(new Date(System.currentTimeMillis() + 3600000)) // 1小时过期

.signWith(SignatureAlgorithm.HS256, SECRET_KEY) // HS256签名

.compact();

“`

#### 3.3 JWT安全风险防控

– **令牌泄露**:设置短过期时间(≤15分钟)

– **算法混淆**:显式声明`alg`并验证

– **数据暴露**:敏感信息加密存储

—

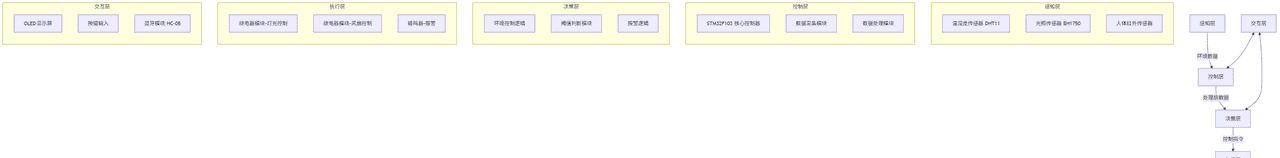

### 四、OAuth2与JWT的整合应用

#### 4.1 架构融合方案

“`mermaid

graph LR

A[客户端] –>|1. 请求授权| B(OAuth2授权服务器)

B –>|2. 颁发JWT| A

A –>|3. 携带JWT访问| C(资源服务器)

C –>|4. 验证JWT签名| D[JWK公钥端点]

“`

#### 4.2 Spring Security整合实现

“`java

@Configuration

@EnableResourceServer

public class OAuth2Config extends ResourceServerConfigurerAdapter {

@Override

public void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers(“/api/**”).hasAuthority(“SCOPE_read:data”) // 验证scope

.and()

.oauth2ResourceServer()

.jwt() // 启用JWT验证

.jwkSetUri(“https://auth-server.com/.well-known/jwks.json”); // JWK端点

}

}

“`

#### 4.3 性能优化策略

– **本地签名验证**:资源服务器缓存公钥,减少网络调用

– **令牌内省(Token Introspection)**:对敏感操作二次验证

– **分布式黑名单**:Redis存储撤销令牌,响应时间<2ms

—

### 五、安全加固与最佳实践

#### 5.1 纵深防御措施

– **API网关防护**:注入WAF(Web应用防火墙)过滤恶意请求

– **速率限制**:基于IP和用户ID双重限流(如1000次/分钟)

– **审计日志**:记录所有令牌使用行为

#### 5.2 密钥管理规范

– **HS256密钥**:长度≥64字符,定期轮换

– **RS256私钥**:使用HSM(硬件安全模块)存储

– **密钥分离**:签名密钥与加密密钥独立

#### 5.3 漏洞扫描与监控

“`bash

# 使用OWASP ZAP测试API安全

docker run -v $(pwd):/zap/wrk/:rw

-t owasp/zap2docker-weekly zap-api-scan.py

-t https://api.example.com/swagger.json

-f openapi

“`

—

### 结论

通过OAuth2和JWT的深度整合,我们可构建**零信任(Zero Trust)**的API安全体系。关键要点包括:(1) OAuth2授权流程确保权限可控;(2) JWT提供无状态验证;(3) 算法选择和密钥管理决定安全基线。随着FAPI(Financial-grade API)等新标准出现,持续更新安全策略至关重大。

> **技术标签**:

> `#RESTfulAPI安全` `#OAuth2` `#JWT` `#API网关` `#零信任架构` `#微服务安全`

—

**Meta描述**:

深度解析RESTful API安全设计中OAuth2授权框架与JWT令牌的整合实践。包含四大授权流程详解、JWT签名算法对比、Spring Security实现案例及密钥管理规范,助您构建零信任API防护体系。

暂无评论内容