摘要:在本文中,我们将为动态分析沙箱装上“反-反分析”的终极武器,以对抗那些“狡猾”的、具备沙箱感知能力的恶意软件。我们将深入探讨恶意软件用于环境检测和反调试的常见伎俩(如检查VMware工件、检测

IsDebuggerPresent

frida-python

IsDebuggerPresent

False

关键词:Python, Frida, 动态插桩, API Hooking, 反调试, 反沙箱, 恶意代码分析, 动态分析,

frida-python

正文

⚠️ 终极安全警告:隔离是生命线!

动态分析意味着你将主动运行一个真正的、危险的恶意软件。你必须在一个完全专用的、与外界物理隔离或通过严格防火墙规则隔离的虚拟机(VM)中进行所有实验。

1. “聪明”的猎物:反分析与反检测技术

一个专业的恶意软件作者,会像一个专业的渗透测试者一样思考。他们知道自己的作品会被放进沙箱中分析。因此,他们在恶意代码执行前,会加入大量的“环境自检”:

反VM/反沙箱:

文件/注册表检查:检查是否存在

VBoxGuestAdditions.sys

vmtoolsd.exe

硬件检查:检查MAC地址是否属于

08:00:27

00:05:69

用户名/主机名检查:检查用户名是否为

sandbox

test

admin

SANDBOX-PC

反调试 (Anti-Debugging):

API调用:在Windows上,调用

IsDebuggerPresent()

CheckRemoteDebuggerPresent()

/proc/self/status

TracerPid

时间/时钟检测:在调试器中单步执行代码会耗费大量时间。恶意软件可以通过比较两次获取系统时间的时间差,来判断是否被单步调试。

如果任何一项检查命中,恶意软件就会立即改变其行为:

直接退出:不执行任何恶意操作。

执行“良性”逻辑:例如,弹出一个计算器,伪装成一个正常(但已损坏)的程序,误导分析师。

(更恶劣)攻击沙箱:尝试利用沙箱软件本身的漏洞进行“逃逸”。

2. 我们的“反-反”策略:API Hooking

我们不可能手动地去“清理”一个VM,使其看起来100%“真实”——这是一个永无止境的猫鼠游戏。

更彻底、更主动的策略是:让恶意软件的“眼睛”和“耳朵”失灵。

**API Hooking(API劫持)**就是实现这一目标的终极技术。

原理:我们不再试图删除

VBoxGuestAdditions.sys

CreateFile("...VBoxGuestAdditions.sys")

同理:当恶意软件调用

IsDebuggerPresent()

FALSE

这样,无论恶意软件玩多少花样,它从操作系统那里得到的永远是“一切正常”的假象。

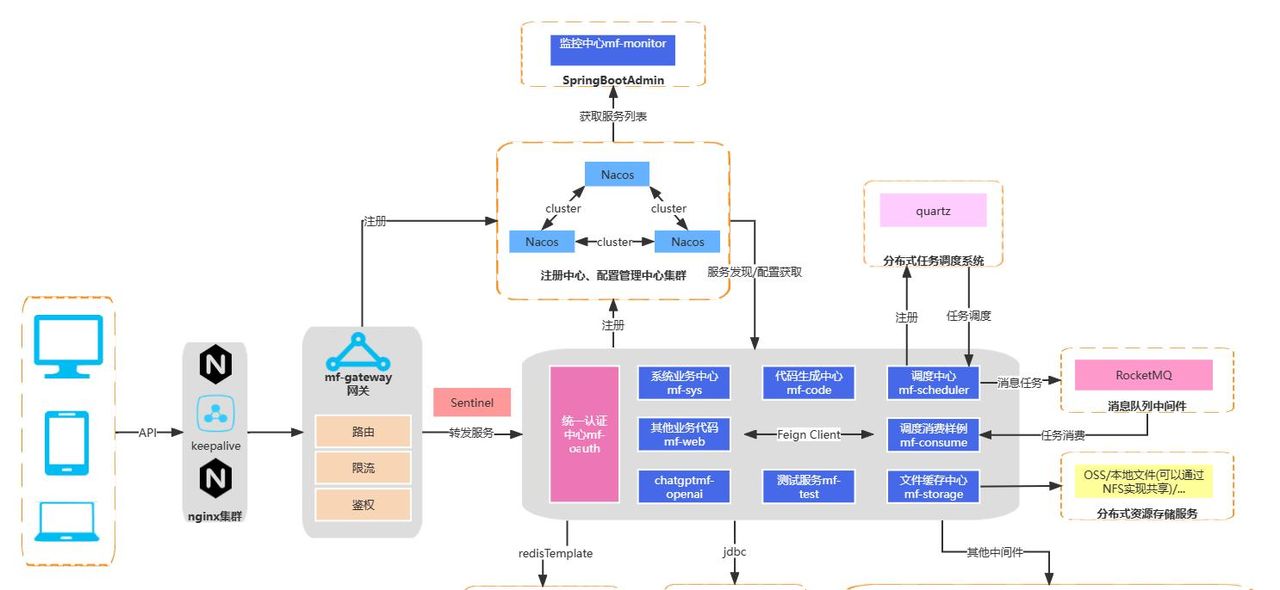

3.

Frida

Frida

Frida

工作模式:

frida-server

frida-python

frida-server

frida-server

环境准备:

在分析机(宿主机)上:

Bash

pip install frida-tools

在目标机(沙箱VM)上:

从Frida的GitHub Releases页面,下载对应架构的

frida-server

frida-server-16.1.11-linux-x86_64

在VM中运行它(通常需要root权限):

sudo ./frida-server

4. 代码实现:

frida_hook.py

hook.js

frida_hook.py

hook.js

hook.js

JavaScript

// hook.js

// 1. 拦截 IsDebuggerPresent (Windows API)

try {

var isDebuggerPresentPtr = Module.findExportByName(null, "IsDebuggerPresent");

Interceptor.attach(isDebuggerPresentPtr, {

onEnter: function(args) {

// (可选) 记录下它被调用了

// send("IsDebuggerPresent called");

},

onLeave: function(retval) {

// 关键:篡改返回值

console.log("[HOOK] IsDebuggerPresent() called. Forcing return value to 0 (FALSE).");

retval.replace(0); // 0 (FALSE)

}

});

} catch (e) {

console.log("[!] 无法Hook 'IsDebuggerPresent': " + e.message);

}

// 2. 拦截 ptrace (Linux/Android的反调试)

try {

var ptracePtr = Module.findExportByName(null, "ptrace");

Interceptor.attach(ptracePtr, {

onEnter: function(args) {

// PTRACE_TRACEME = 0

if (args[0].toInt32() == 0) {

console.log("[HOOK] ptrace(PTRACE_TRACEME) detected! Forcing return value to 0.");

// 篡改参数,让它执行一个无害的操作

args[0] = ptr(0x99); // 换一个无效的请求

}

},

onLeave: function(retval) {}

});

} catch (e) {

console.log("[!] 无法Hook 'ptrace': " + e.message);

}

// 3. 拦截 CreateFile (Windows API, 用于反VM/沙箱)

try {

var createFilePtr = Module.findExportByName("kernel32.dll", "CreateFileW");

Interceptor.attach(createFilePtr, {

onEnter: function(args) {

var filename = args[0].readUtf16String();

if (filename.includes("VBoxGuest") || filename.includes("vmtools")) {

console.log("[HOOK] 检测到正在检查VM工件: " + filename);

// 我们可以尝试让它直接失败

// (更高级的Hook会返回一个无效句柄)

args[0] = ptr(0); // 将文件名指针置空

}

}

});

} catch (e) {

console.log("[!] 无法Hook 'CreateFileW': " + e.message);

}

anti_anti_analysis.py

Python

# anti_anti_analysis.py

import frida

import sys

import argparse

def on_message(message, data):

"""用于接收来自JS Hook的日志消息。"""

if message['type'] == 'send':

print(f"[*] [Frida JS]: {message['payload']}")

else:

print(message)

def run_with_hooks(target_program, hook_script_path):

"""启动一个程序,并自动注入我们的Hook脚本。"""

try:

# 1. 连接到本地frida-server (或远程frida-server)

device = frida.get_local_device()

# 2. 以"挂起"模式启动目标程序

print(f"[*] 正在以挂起模式启动: {target_program}...")

pid = device.spawn([target_program])

session = device.attach(pid)

print(f"[+] 已附加到PID: {pid}")

# 3. 读取并加载JS Hook脚本

with open(hook_script_path, 'r') as f:

script_code = f.read()

script = session.create_script(script_code)

# 4. (可选) 设置消息回调

script.on('message', on_message)

# 5. 加载脚本

print("[*] 正在注入Hook脚本...")

script.load()

# 6. 恢复目标程序的执行

print("[*] 恢复程序执行... (按Enter键分离并退出)")

device.resume(pid)

# 保持脚本存活,以持续Hook

sys.stdin.read()

except frida.ProcessNotFoundError:

print("[!] 错误: 目标进程启动失败或过早退出。")

except frida.PermissionError:

print("[!] 错误: 权限不足。请尝试使用 'sudo' 运行。")

except Exception as e:

print(f"[!] 发生严重错误: {e}")

finally:

if 'session' in locals():

session.detach()

print("[*] 已从进程分离。")

def main():

parser = argparse.ArgumentParser(description="Frida Hook加载器,用于对抗反分析技术。")

parser.add_argument("program", help="要启动和Hook的目标程序。")

parser.add_argument("-s", "--script", default="hook.js", help="要注入的Frida JS脚本文件。")

args = parser.parse_args()

run_with_hooks(args.program, args.script)

if __name__ == "__main__":

main()5. 总结

通过将Python(

frida-python

Frida Hook

这种“在运行时动态修改程序行为”的能力,是现代恶意代码分析、漏洞研究和软件逆向工程的核心技术。

至此,我们已经完成了第四章“恶意代码分析平台”的全部核心内容。我们已经能够:

静态分析文件(

pefile

capstone

pyelftools

监控系统调用(

strace

监控网络行为(

fake_net_sandbox

对抗反分析技术(

frida-python

暂无评论内容