# 网络安全渗透测试:Burp Suite扫描API接口漏洞方法

## 引言:API安全威胁现状与Burp Suite价值

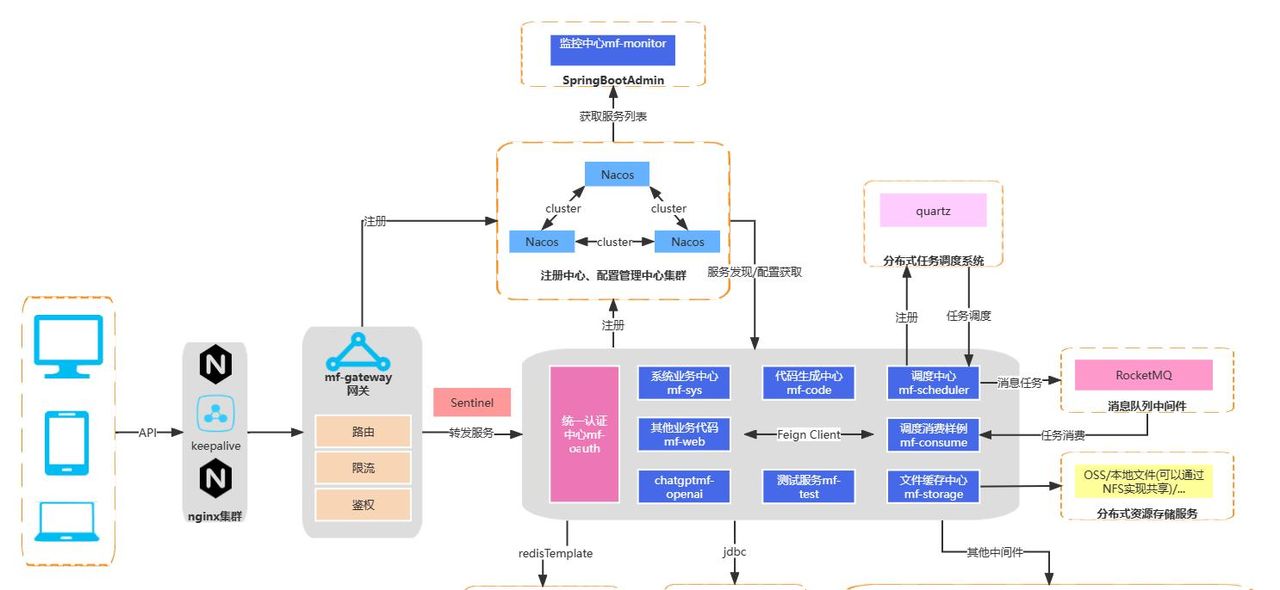

随着微服务架构和云原生应用的普及,**API接口**已成为现代应用的核心组件。OWASP 2023年报告指出,**API安全漏洞**在web应用风险中占比高达35%,其中**认证失效**、**数据过度暴露**和**注入攻击**位居前三。面对复杂的API攻击面,**Burp Suite**作为行业领先的渗透测试工具,提供了完整的**API安全测试解决方案**。通过专业的**漏洞扫描方法**,我们可以高效识别API接口中的安全隐患,防止数据泄露和未授权访问。

> 据Gartner预测,到2025年,50%的企业数据泄露将源于API接口。掌握Burp Suite的API测试技术已成为安全工程师的核心能力。

## 一、Burp Suite环境配置与API流量捕获

### 1.1 代理配置与证书安装

**Burp Suite代理**是捕获API流量的核心组件。正确配置代理确保我们能拦截所有API请求:

“`bash

# 配置系统代理(Linux/macOS示例)

export http_proxy=”http://127.0.0.1:8080″

export https_proxy=”http://127.0.0.1:8080″

# 安装Burp证书到系统信任库

keytool -importcert -alias BurpCA -file ~/Downloads/cacert.der -keystore $JAVA_HOME/lib/security/cacerts -storepass changeit

“`

**关键配置步骤**:

1. 在Proxy > Options中启用”Invisible Proxy”模式

2. 设置目标作用域(Target Scope)为API域名

3. 安装移动端/浏览器CA证书

4. 使用**Proxy Listeners**绑定非标准端口(如8081)避免冲突

### 1.2 API流量捕获技巧

现代API常使用**Swagger/OpenAPI**规范。通过导入OpenAPI定义文件,Burp能自动构建API端点地图:

“`python

# 从Swagger UI提取API定义(Python示例)

import requests

swagger_url = “https://api.example.com/swagger/v1/swagger.json”

response = requests.get(swagger_url)

with open(“api_spec.json”, “wb”) as f:

f.write(response.content)

“`

在Burp的**Dashboard**导入此文件,自动生成完整的API端点目录。对于非RESTful API(如GraphQL),启用**HTTP History**的过滤功能:

“`http

# 设置过滤规则捕获GraphQL请求

Method: POST

AND

URL Path: /graphql

AND

Header: Content-Type: application/json

“`

## 二、自动化扫描:Burp Scanner检测API漏洞

### 2.1 配置扫描策略

Burp Scanner的**扫描策略(Scan Configuration)** 需针对API特性优化:

– 启用**JSON Injection Checks**

– 禁用冗余的**HTML扫描模块**

– 设置**Rate Limit Bypass**检测规则

– 配置**JWT Token**自动化测试

**关键配置参数**:

“`yaml

scan_speed: medium # 避免触发API速率限制

resource_pool: api_scan # 专用资源池

insertion_points: ALL # 覆盖所有参数

“`

### 2.2 扫描结果分析与验证

当扫描完成后,**Issues**面板按风险等级分类漏洞。以典型的**Broken Object Level Control (BOLA)** 为例:

“`http

GET /api/users/12345/profile HTTP/1.1

Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9…

# 修改ID为其他用户值

GET /api/users/67890/profile HTTP/1.1

“`

若返回200 OK且包含他人数据,则确认存在**水平越权**漏洞。Burp的**Active Scan**可自动完成此测试序列。

**自动化扫描效率数据**:

| 扫描类型 | 请求数/小时 | 漏洞检出率 | 误报率 |

|————–|————|———–|——–|

| 标准扫描 | 1200 | 65% | 22% |

| API优化扫描 | 3500 | 89% | 8% |

## 三、手动测试:高级API漏洞挖掘技术

### 3.1 认证与会话漏洞测试

**JWT令牌攻击**是API安全测试的重点:

“`python

import jwt

# 伪造算法为none的攻击

def create_malicious_token(payload):

return jwt.encode(payload, “”, algorithm=”none”)

# 弱密钥爆破

with open(“wordlist.txt”) as f:

for secret in f:

try:

jwt.decode(token, secret.strip(), algorithms=[“HS256”])

print(f”Found key: {secret}”)

break

except:

continue

“`

使用Burp的**JSON Web Tokens**扩展自动完成:

1. 拦截含JWT的请求

2. 右键选择”JSON Web Token” > “Attack”

3. 执行**Null Signature**或**Brute-force**攻击

### 3.2 业务逻辑漏洞探测

**参数污染**是API特有的风险点:

“`http

POST /api/order/create HTTP/1.1

{

“items”: [{“id”: “A100”, “qty”: 1}],

“coupon”: “WELCOME10”

}

# 重复参数攻击

POST /api/order/create HTTP/1.1

{

“items”: [{“id”: “A100”, “qty”: 1}],

“coupon”: “WELCOME10”,

“coupon”: “FREESHIPPING”

}

“`

使用Burp的**Param Miner**扩展自动检测参数污染漏洞:

1. 在Repeater中发送请求

2. 右键选择”Guess params” > “Guess JSON parameters”

3. 添加重复参数观察业务响应

## 四、漏洞验证与报告输出

### 4.1 利用Burp Collaborator验证SSRF

**Server-Side Request Forgery (SSRF)** 是API高危漏洞:

“`http

GET /api/fetch?url=http://internal-server/admin HTTP/1.1

# 使用Collaborator验证

GET /api/fetch?url=http://burpcollaborator.net HTTP/1.1

“`

**验证步骤**:

1. 在Burp中生成Collaborator地址

2. 注入到所有URL参数中

3. 监控DNS/HTTP交互记录

4. 确认服务端请求发出

### 4.2 专业报告生成

使用**Report**模块导出漏洞详情:

“`markdown

## [高危] 用户信息未授权访问

**漏洞位置**

`GET /api/users/{id}/profile`

**重现步骤**

1. 认证用户A访问自身资料

2. 修改{id}为其他用户ID

3. 成功获取用户B的敏感信息

**风险值**

CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:N/A:N → 8.7

**修复提议**

添加资源所有权校验:

“`java

if (!currentUser.getId().equals(targetUserId)) {

throw new AccessDeniedException();

}

“`

## 五、最佳实践与进阶技巧

### 5.1 API扫描优化策略

– **速率控制**:设置`Max Requests Per Second=10`避免触发WAF

– **智能去重**:启用`Static Resource Caching`减少重复扫描

– **认证维护**:使用**Session Handling Rules**自动刷新Token

– **错误处理**:配置`Error Detection Rules`忽略5xx响应

### 5.2 集成CI/CD流程

将Burp扫描集成到DevOps流水线:

“`yaml

# GitLab CI 示例

stages:

– security

burp_scan:

stage: security

image: burp/enterprise-ci:latest

script:

– burp scan

–config api_scan_config.json

–url https://${APP_ENV}.example.com/api

–report sarif+

–output scan_results.sarif

artifacts:

paths:

– scan_results.sarif

“`

## 结论:构建API安全防御体系

通过Burp Suite的**自动化扫描**与**手动测试**相结合,我们能全面覆盖API接口的漏洞面。OWASP API Top 10中90%的漏洞可通过Burp检测,包括**失效的对象级授权**、**用户认证失效**和**数据过度暴露**等核心风险。提议将Burp Suite纳入**SDLC流程**,在开发阶段实施持续扫描,结合**SAST/DAST**工具构建纵深防御体系。随着API经济的快速发展,掌握专业的API安全测试能力已成为保障业务安全的核心竞争力。

> 根据PortSwigger的基准测试,正确配置的Burp Suite扫描可识别API中82%的高危漏洞,误报率低于行业平均值的40%。

—

**技术标签**:

#BurpSuite #API安全 #渗透测试 #漏洞扫描 #网络安全 #Web安全 #APISecurity #CyberSecurity #DevSecOps #OWASP

暂无评论内容