在网络安全威胁日益复杂的今天,实时监控恶意流量已成为防御体系的关键环节。Maltrail 作为一款 完全开源 的恶意流量检测系统,凭借其高效的检测机制和灵活的架构,已成为众多安全团队的首选工具。

简介

Maltrail是一个功能强大且完全免费的开源恶意流量监测系统,它通过整合公开黑名单、反病毒软件报告及用户自定义特征,高效识别恶意流量。

系统还内置了高级启发式分析,进一步增强了对未知威胁的发现能力。它使用Python编写,旨在帮助网络管理员和安全专家监控并识别网络中的恶意活动。

核心功能

Maltrail的核心能力源于其多维度的检测引擎:

黑名单整合

系统集成了超过60个公开威胁情报源,覆盖恶意域名(如Banjori恶意软件的

zvpprsensinaix.com

hXXp://109.162.38.120/harsh02.exe

185.130.5.231

User-Agent

启发式检测机制

通过智能规则识别未知威胁:

• 长域名检测(防DGA域名生成攻击)

• 异常请求频率(如大量404响应)

• 高危行为标记(如直接下载.exe文件) 近期针对

TellYouThePass

shell_exec("echo PD9waHA... | base64 -d > shell.php")

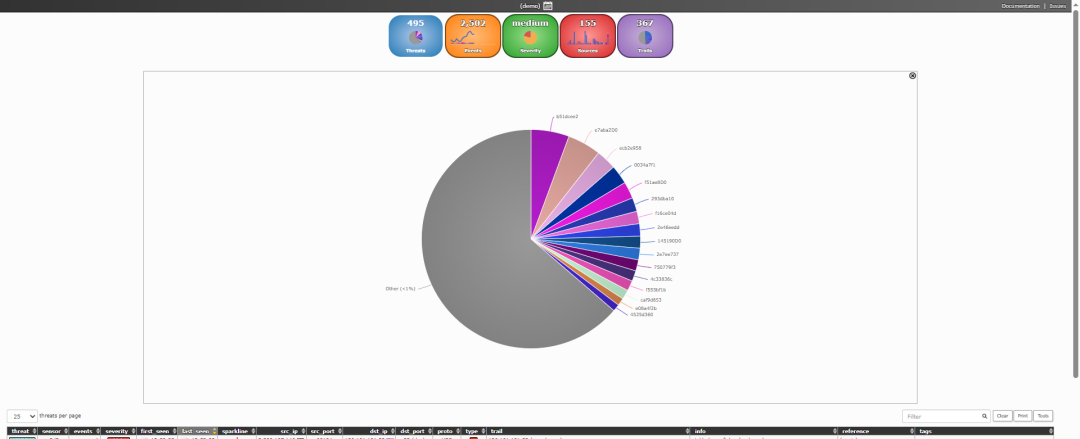

实时告警与可视化

检测到威胁时,立即推送包含时间戳、源/目标IP、协议类型、威胁证据的告警,并通过Web界面(

http://SERVER_IP:8338

架构设计

Maltrail采用流量→传感器→服务器→客户端的分层架构:

传感器(Sensor)

部署在网络边界(如镜像端口、网桥或蜜罐),使用pcapy-ng库抓包,实时匹配流量特征。支持配置多进程处理、自定义白名单(

USER_WHITELIST

USE_HEURISTICS

服务器(Server)

接收传感器上报的UDP事件,存储至

/var/log/maltrail/

客户端(Web界面)

默认凭证

admin:changeme!

✅ 优势:传感器与服务器可分离部署,适用于分布式网络;若资源有限,也可单节点运行。

安装部署

以下是在Ubuntu服务器上安装和运行Maltrail的步骤,以及如何访问其Web界面。这个过程包括更新系统、安装依赖、克隆Maltrail仓库、运行传感器和服务器,最后访问Web界面。

1. 更新/升级服务器

打开终端窗口,首先更新软件包列表并升级所有软件包:

sudo apt-get update

sudo apt-get upgrade2. 安装依赖

在终端中,安装所需的依赖项:

sudo apt-get install git python3 python3-dev python3-pip python-is-python3 libpcap-dev build-essential procps schedtool

sudo pip3 install pcapy-ng3. 克隆Maltrail仓库

使用Git克隆Maltrail的GitHub仓库到本地:

git clone https://github.com/stamparm/maltrail.git4. 运行Maltrail探针

切换到maltrail目录,然后启动探针:

cd maltrail

python3 sensor.py5. 运行Maltrail服务器

在第二个终端窗口或通过SSH登录到服务器,切换到maltrail目录,然后启动服务器:

cd maltrail

python3 server.py现在,Maltrail的探针和服务器都在运行。

6、访问Web界面

打开Web浏览器,输入

http://SERVER_IP:8338

界面展示

开源地址

https://github.com/stamparm/maltrail

暂无评论内容