一、iptables 核心概念解析

1.1 什么是 iptables?

iptables 是 Linux 内核内置的包过滤管理系统,作为网络安全的基础设施,它提供了精细化的数据包控制能力。其主要功能包括:

- 访问控制:准确管理进出服务器的网络流量

- 流量过滤:基于多种条件(IP、端口、协议等)进行过滤

- 安全防护:防御网络攻击,限制恶意访问

- 网络地址转换(NAT):实现IP地址转换和端口转发

1.2 核心架构理解

iptables 采用表(Table)、链(Chain)、规则(Rule)三级架构:

|

组件类型 |

功能说明 |

常见示例 |

|

表(Table) |

规则分类集合 |

filter(过滤)、nat(地址转换)、mangle(包修改) |

|

链(Chain) |

规则执行点位 |

INPUT(入站)、OUTPUT(出站)、FORWARD(转发) |

|

规则(Rule) |

具体的匹配条件和动作 |

允许特定IP访问、拒绝端口连接等 |

二、iptables 实战命令详解

2.1 规则查看与监控

# 查看当前所有规则(详细模式)

sudo iptables -L -n -v

# 查看带有行号的规则(便于管理)

sudo iptables -L -n --line-numbers

# 实时监控规则命中情况

sudo iptables -L -n -v --line-numbers | head -202.2 基础规则配置示例

放通基础服务端口

# 允许SSH连接(端口22)

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT

# 允许Web服务(HTTP/HTTPS)

sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT

sudo iptables -A INPUT -p tcp --dport 443 -j ACCEPT

# 允许本地回环接口(必须配置)

sudo iptables -A INPUT -i lo -j ACCEPT访问控制规则

# 拒绝特定IP段访问

sudo iptables -A INPUT -s 192.168.1.0/24 -j DROP

# 允许特定IP访问SSH

sudo iptables -A INPUT -s 203.0.113.100 -p tcp --dport 22 -j ACCEPT

# 限制ICMP(ping请求)

sudo iptables -A INPUT -p icmp --icmp-type echo-request -m limit --limit 1/s -j ACCEPT三、安全配置策略模板

3.1 生产环境推荐配置

#!/bin/bash

# iptables 安全配置脚本

# 清空所有现有规则

iptables -F

iptables -X

# 设置默认策略(严格模式)

iptables -P INPUT DROP

iptables -P FORWARD DROP

iptables -P OUTPUT ACCEPT

# 允许本地回环接口

iptables -A INPUT -i lo -j ACCEPT

# 允许已建立连接和相关连接

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

# 放通必要服务端口

iptables -A INPUT -p tcp --dport 22 -j ACCEPT # SSH

iptables -A INPUT -p tcp --dport 80 -j ACCEPT # HTTP

iptables -A INPUT -p tcp --dport 443 -j ACCEPT # HTTPS

# 记录异常连接尝试

iptables -A INPUT -m limit --limit 5/min -j LOG --log-prefix "iptables denied: "

echo "iptables 安全配置完成"3.2 连接状态管理

利用连接状态跟踪提升安全性和性能:

# 允许已建立连接的流量(提高效率)

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

# 限制新连接速率(防攻击)

iptables -A INPUT -p tcp --syn -m limit --limit 10/s --limit-burst 20 -j ACCEPT四、高级功能与技巧

4.1 端口转发与NAT

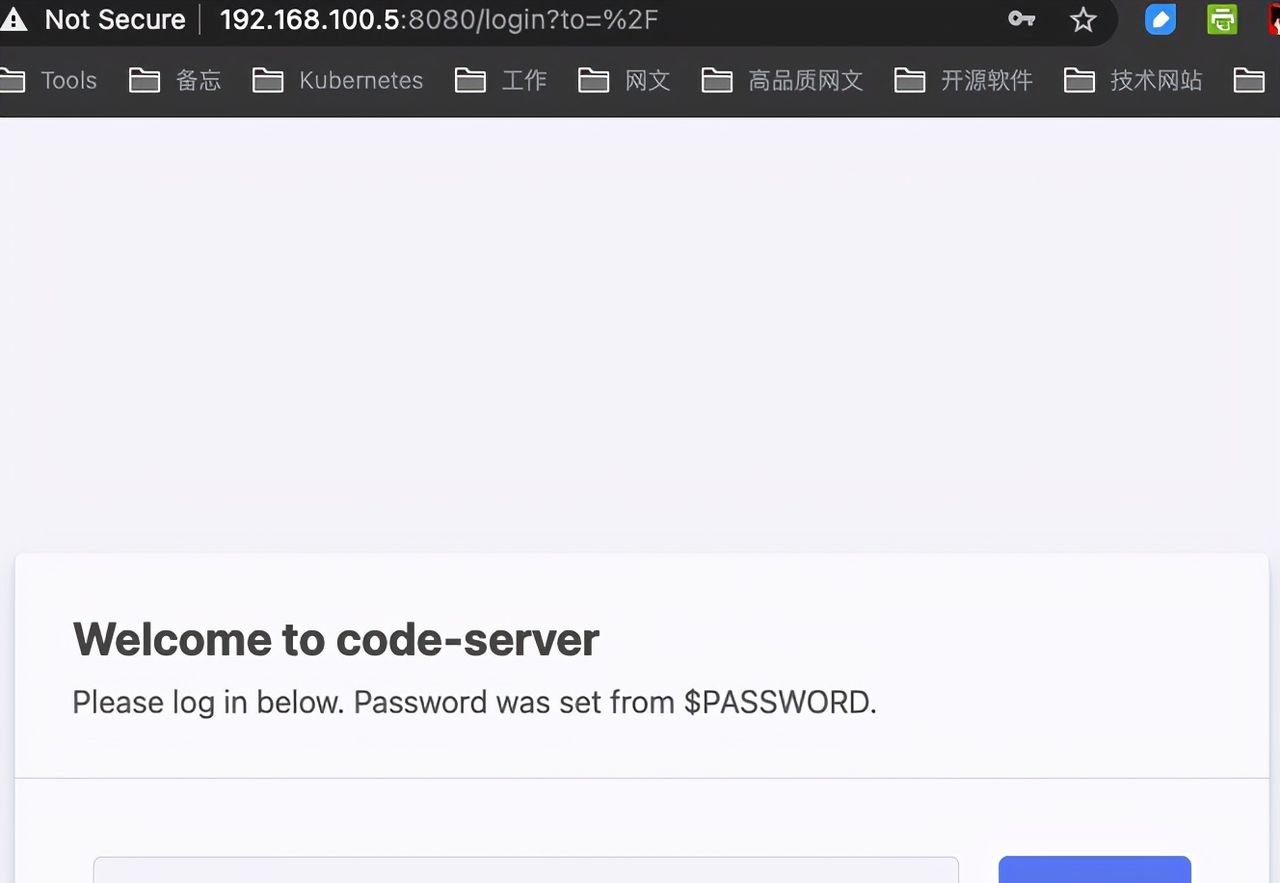

# 本地端口转发(80转8080)

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-port 8080

# 源地址转换(SNAT)

iptables -t nat -A POSTROUTING -s 192.168.1.0/24 -j SNAT --to-source 203.0.113.104.2 基于时间的访问控制

# 工作时间允许SSH访问(9:00-18:00)

iptables -A INPUT -p tcp --dport 22 -m time --timestart 09:00 --timestop 18:00 -j ACCEPT五、规则持久化与管理

5.1 规则保存与恢复

# 保存当前规则(不同系统有差异)

# CentOS/RHEL:

service iptables save

# 或

/usr/libexec/iptables/iptables.init save

# Ubuntu/Debian:

iptables-save > /etc/iptables/rules.v4

# 从文件恢复规则

iptables-restore < /etc/sysconfig/iptables5.2 规则备份脚本

#!/bin/bash

# 备份iptables规则

BACKUP_DIR="/root/iptables_backup"

DATE=$(date +%Y%m%d_%H%M%S)

mkdir -p $BACKUP_DIR

iptables-save > $BACKUP_DIR/iptables-rules-$DATE.bak

# 保留最近7天的备份

find $BACKUP_DIR -name "iptables-rules-*.bak" -mtime +7 -delete

echo "规则已备份到: $BACKUP_DIR/iptables-rules-$DATE.bak"六、故障排查与调试

6.1 常见问题诊断

# 检查规则匹配情况

sudo iptables -L -n -v

# 查看具体链的流量统计

sudo iptables -L INPUT -n -v -x

# 临时禁用防火墙(调试用)

sudo iptables -P INPUT ACCEPT

sudo iptables -P FORWARD ACCEPT

sudo iptables -F6.2 连接状态检查

# 查看当前连接跟踪

cat /proc/net/nf_conntrack

# 监控实时连接

watch -n 1 'cat /proc/net/nf_conntrack | wc -l'七、安全最佳实践

- 最小权限原则:只开放必要的端口和服务

- 默认拒绝策略:从拒绝所有开始,按需放通

- 多层防御:结合其他安全工具(如fail2ban)

- 定期审计:检查规则有效性,清理无用规则

- 变更管理:任何修改前备份现有规则

八、与firewalld的对比选择

|

特性 |

iptables |

firewalld |

|

学习曲线 |

较陡峭,需理解底层概念 |

较平缓,区域概念直观 |

|

灵活性 |

极高,可精细控制每个包 |

中等,基于服务预定义 |

|

动态更新 |

需要重启服务 |

支持动态规则更新 |

|

适用场景 |

需要深度定制的环境 |

快速部署的云环境 |

通过掌握这些配置技巧和最佳实践,您将能够构建一个既安全又高效的Linux防火墙环境。提议在测试环境中充分验证后再应用到生产服务器。

© 版权声明

文章版权归作者所有,未经允许请勿转载。如内容涉嫌侵权,请在本页底部进入<联系我们>进行举报投诉!

THE END

- 最新

- 最热

只看作者