资料合集

链接:https://pan.quark.cn/s/770d9387db5f

在我们上一篇关于

fork()

getppid()

一、 我是谁?我的父亲是谁?——

getpid()

getppid()

getpid()

getppid()

每个进程都有一个独一无二的身份证号——PID (Process ID)。我们可以通过

getpid()

getppid()

pid_t getpid(void);

pid_t getppid(void);

【实验一:父子进程的“亲子鉴定”】 让我们修改之前的

fork()

代码 (

process_ancestry.c

#include <stdio.h>

#include <unistd.h>

#include <sys/types.h>

#include <sys/wait.h>

int main() {

pid_t pid;

printf("--- Before fork ---

");

printf("I am the original process. My PID is %d, and my parent's PID is %d.

", getpid(), getppid());

printf("---------------------

");

pid = fork();

if (pid < 0) {

perror("fork error");

return 1;

} else if (pid == 0) {

// 子进程的世界

printf("I am the CHILD. My PID is %d, and my parent's PID is %d.

", getpid(), getppid());

} else {

// 父进程的世界

// sleep(1); // 暂时注释掉,观察随机执行顺序

printf("I am the PARENT. My PID is %d, and my parent's PID is %d.

", getpid(), getppid());

wait(NULL);

}

return 0;

}编译与运行

gcc process_ancestry.c -o ancestry

./ancestry运行结果 (PID会变,但关系不变)

--- Before fork ---

I am the original process. My PID is 38120, and my parent's PID is 37580.

---------------------

I am the PARENT. My PID is 38120, and my parent's PID is 37580.

I am the CHILD. My PID is 38121, and my parent's PID is 38120.结果分析:

子进程的“亲子鉴定”:子进程(PID

38121

getppid()

38120

38120

37580

37580

bash

$

bash

wait()

sleep(1)

二、 绘制“进程家族谱” ——

ps

ps

一个

bash

init

我们可以使用

ps aux

a

u

x

【实验二:追根溯源,找到

init

获取当前

bash

echo $$

$ echo $$

37580这个

37580

使用

ps

grep

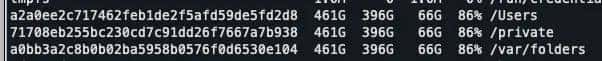

ps aux | grep 37580运行结果 (部分)

coder 37580 0.0 0.1 13284 7456 pts/0 Ss 14:30 0:00 /bin/bash我们找到了这个

bash

使用

pstree

pstree -p 37580运行结果

systemd(1)───login(37570)───bash(37580)这下清晰了!我们的

bash

login

login

systemd

init

三、 深入本质:系统调用 vs. 库函数

getpid()

fork()

open()

read()

strcpy()

printf()

malloc()

答案在于它们身份的不同:前者是系统调用(System Call),后者是库函数(Library Function)。

如何区分它们?—— “二卷硬件内核访,三卷纯在用户晃”

这是个简单又好记的口诀。在 Linux 中,我们可以用

man

第 2 卷:System Calls。这些函数是通往操作系统内核的桥梁。第 3 卷:Library Functions。这些函数是 C 语言标准库提供的,运行在用户空间。

【实验三:用

man

查询

getpid

man 2 getpid结果 (看第一行)

GETPID(2) Linux Programmer's Manual GETPID(2)卷号是 2,确认是系统调用。

查询

malloc

man 3 malloc结果

MALLOC(3) Linux Programmer's Manual MALLOC(3)卷号是 3,确认是库函数。

为什么要有这种区分?

系统调用:是用户程序请求内核服务的唯一合法途径。它需要满足以下任一条件:

访问内核数据结构:比如

fork()

read()

库函数:完全运行在用户态,不涉及内核。它们通常是为了方便编程(如

strcpy

printf

write

malloc

总结

今天,我们的“进程侦探”之旅收获颇丰:

我们学会了使用

getpid()

getppid()

ps

pstree

init

从一个简单的

getppid()

![在苹果iPhone手机上编写ios越狱插件deb[超简单] - 鹿快](https://img.lukuai.com/blogimg/20251123/23f740f048644a198a64e73eeaa43e60.jpg)

暂无评论内容