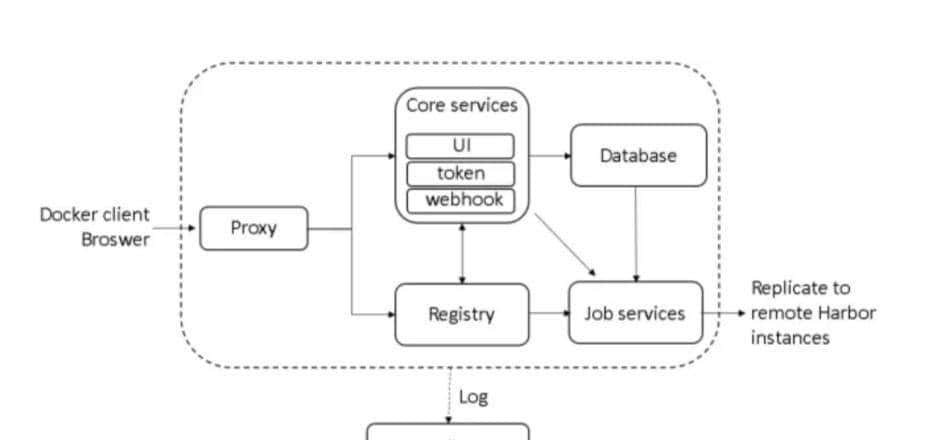

作为一名资深Java开发者,我深知在云原生架构中,容器镜像的管理与安全访问是整个部署流程的核心环节。当企业容器化规模达到数百甚至数千个微服务时,一个稳定、安全的私有镜像仓库就成了基础设施的必备组件。Harbor作为CNCF毕业项目,凭借其强劲的权限管理、漏洞扫描和镜像复制功能,已成为企业级私有仓库的首选方案。而Kubernetes作为容器编排平台,如何与Harbor无缝集成,实现镜像的安全拉取与权限隔离,是我们今天要深入探讨的主题。

Harbor私有仓库的核心价值与集成必要性

在微服务架构盛行的今天,一个典型的Java应用可能包含十几个甚至几十个独立部署的服务。每个服务的持续集成/持续部署(CI/CD)流程都会产生大量镜像,这些镜像包含企业核心代码和配置,一旦泄露或被篡改,后果不堪设想。Harbor正是为解决这些问题而生:

- 企业级权限控制:支持基于项目的多租户隔离,可精细配置用户/角色对镜像的推拉权限,完美契合Java开发中不同团队(如开发、测试、运维)的协作模式。

- 镜像安全扫描:集成Trivy等工具,能在CI/CD流程中自动扫描镜像漏洞,避免将含有Log4j这类高危漏洞的Java镜像部署到生产环境。

- 数据备份与复制:支持跨地域镜像同步,满足多集群部署需求,这对分布式Java应用的灰度发布至关重大。

而Kubernetes作为容器编排平台,默认无法直接访问私有仓库。如果缺乏有效的集成方案,我们将面临镜像拉取失败(ImagePullBackOff)、凭证管理混乱(如硬编码密码到Deployment)、权限过度暴露(开发环境凭证泄露到生产环境)等问题。因此,选择合适的集成方案,不仅关系到部署稳定性,更是企业安全合规的基本要求。

方法一:基于Secret的全局配置方案

这种方案通过修改Kubernetes节点的容器运行时(如containerd)配置,实现全集群对Harbor仓库的访问。其核心原理是将Harbor认证信息存储在节点级配置中,所有Pod都能共享这套凭证。

实施步骤

1. 准备Harbor认证信息

第一需要在Harbor中创建具有适当权限的用户(提议创建专用的机器人账户)。假设我们已创建用户k8s-puller,密码Harbor12345,且Harbor域名为harbor.example.com。

2. 配置containerd(所有节点)

现代Kubernetes集群普遍使用containerd作为容器运行时,我们需要修改其配置文件

/etc/containerd/config.toml:

# 备份原有配置

sudo cp /etc/containerd/config.toml /etc/containerd/config.toml.bak

# 编辑配置文件

sudo tee /etc/containerd/config.toml <<EOF version = 2 [plugins."io.containerd.grpc.v1.cri".registry] config_path = "/etc/containerd/certs.d" # 证书目录 [plugins."io.containerd.grpc.v1.cri".registry.configs."harbor.example.com".auth] username = "k8s-puller" password = "Harbor12345" [plugins."io.containerd.grpc.v1.cri".registry.configs."harbor.example.com".tls] ca_file = "/etc/containerd/certs.d/harbor.example.com/ca.crt" # 信任Harbor CA证书 EOF ``` #### 3. 配置TLS证书(生产环境必备) 生产环境中Harbor必须启用HTTPS,我们需要将Harbor的CA证书分发到所有节点:

```bash # 创建证书目录 sudo mkdir -p /etc/containerd/certs.d/harbor.example.com # 复制Harbor CA证书(假设已从Harbor服务器获取ca.crt) sudo cp ca.crt /etc/containerd/certs.d/harbor.example.com/ # 重启containerd使配置生效 sudo systemctl restart containerd ```> 安全最佳实践:切勿使用`insecure_skip_verify = true`跳过证书验证!这会使HTTPS失去意义,导致中间人攻击风险。测试环境如需临时跳过验证,必须在生产前移除该配置。

#### 4. 验证配置有效性

在任意节点执行以下命令测试镜像拉取:

```bash

# 使用crictl拉取测试镜像

crictl pull harbor.example.com/prod/nginx:1.27

# 查看拉取结果

crictl images | grep harbor.example.com

若输出类似

harbor.example.com/prod/nginx 1.27 <镜像ID> 142MB 3 seconds ago的信息,则全局配置成功。

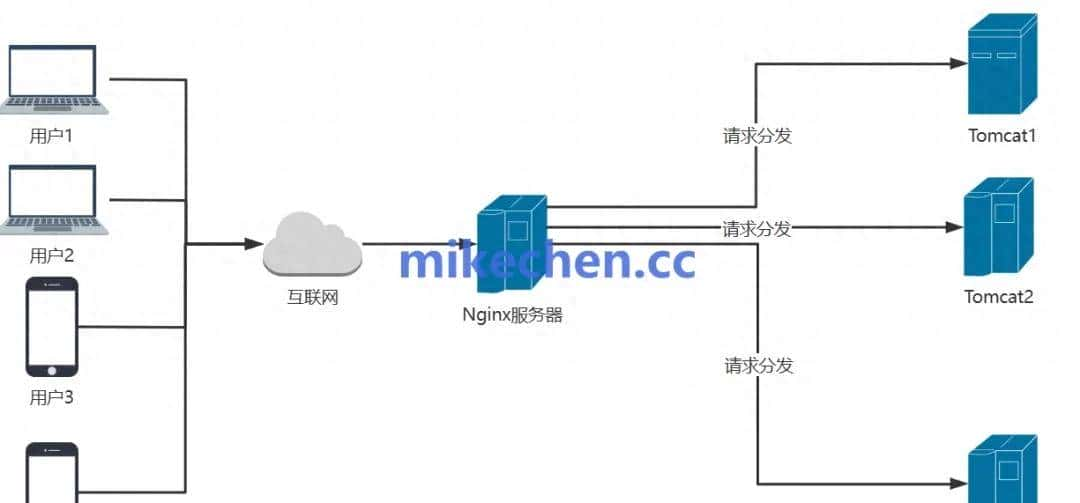

方法二:通过ImagePullSecrets的命名空间隔离方案

全局配置虽然简单,但存在权限过度聚焦的问题——所有节点共享同一套凭证,无法实现不同命名空间对不同Harbor项目的访问控制。在多团队协作的Java开发环境中,我们更需要命名空间级别的隔离:开发团队只能访问测试项目镜像,生产团队则拥有独立凭证。ImagePullSecrets方案正是为此设计。

实施步骤

1. 创建Docker Registry类型Secret

在需要访问Harbor的命名空间(如prod)中创建包含Harbor凭证的Secret:

kubectl create secret docker-registry harbor-secret

--namespace=prod

--docker-server=harbor.example.com

--docker-username=prod-robot

--docker-password=Prod@Token2023

--docker-email=devops@example.com

参数说明:

–namespace:Secret是命名空间隔离的,必须与目标Pod在同一命名空间

–docker-server:Harbor域名,若使用非默认端口需加上(如:8443)

–docker-username/password:提议使用Harbor机器人账户,而非管理员账户,遵循最小权限原则

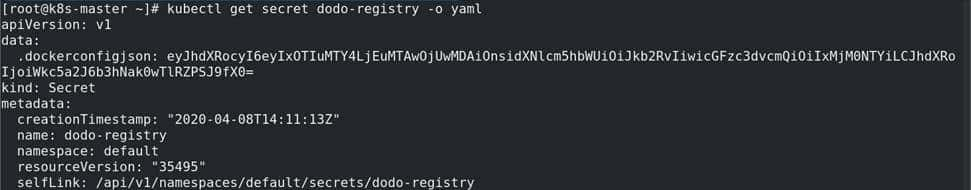

创建完成后,可通过以下命令查看Secret详情:

kubectl get secret harbor-secret -n prod -o yaml

输出结果中,.dockerconfigjson字段存储了Base64编码的认证信息:

2. 在Deployment中引用Secret

创建Java应用的Deployment时,通过imagePullSecrets字段引用上述Secret:

apiVersion: apps/v1

kind: Deployment

metadata:

name: order-service

namespace: prod

spec:

replicas: 3

selector:

matchLabels:

app: order-service

template:

metadata:

labels:

app: order-service

spec:

containers:

- name: order-service

image: harbor.example.com/prod/order-service:1.2.3 # Harbor镜像地址

ports:

- containerPort: 8080

resources:

requests:

memory: "512Mi"

cpu: "500m"

limits:

memory: "1Gi"

cpu: "1000m"

imagePullSecrets:

- name: harbor-secret # 引用创建的Secret

3. 配置默认ServiceAccount(可选)

若命名空间下所有Pod都需要使用一样的Secret,可将Secret添加到默认ServiceAccount,避免每个Deployment都手动配置:

kubectl patch serviceaccount default -n prod

-p '{"imagePullSecrets": [{"name": "harbor-secret"}]}'

此操作后,该命名空间新建的Pod会自动继承此Secret,极大简化配置。

两种方案的深度对比与适用场景

选择集成方案时,需综合思考团队规模、安全要求、运维成本等因素。以下从多个维度对比两种方案:

适用场景

|

场景 |

全局配置方案 |

ImagePullSecrets方案 |

|

单团队小集群 |

✅ 简单高效 |

❌ 配置冗余 |

|

多团队多项目 |

❌ 权限混乱 |

✅ 隔离性好 |

|

开发/测试环境 |

✅ 快速迭代 |

❌ 运维成本高 |

|

生产环境 |

❌ 风险聚焦 |

✅ 符合安全规范 |

安全性对比

- 全局配置:

- 凭证存储在节点文件系统,存在被恶意Pod读取的风险(如通过挂载/etc/containerd目录)

- 凭证更新需重启所有节点containerd,影响业务连续性

- ImagePullSecrets:

- 凭证存储在Kubernetes Secret中,可通过RBAC控制访问权限

- 支持动态更新:创建新Secret后,通过滚动更新Deployment即可生效

性能影响

全局配置方案中,镜像拉取由containerd直接处理,少了Kubernetes API调用环节,理论性能略优。但在实际生产环境中,这种差异几乎可忽略不计。相比之下,ImagePullSecrets带来的安全收益远大于微小的性能损耗。

常见问题与排错指南

在集成过程中,我们常遇到各种”坑”,以下是5个典型问题及解决方案:

1. x509: certificate signed by unknown authority

现象:Pod事件显示证书未信任,拉取镜像失败。

缘由:Kubernetes节点未配置Harbor CA证书。

解决方案:

# 在所有节点执行

mkdir -p /etc/containerd/certs.d/harbor.example.com

cp harbor-ca.crt /etc/containerd/certs.d/harbor.example.com/ca.crt

systemctl restart containerd

2. ImagePullBackOff且事件显示401 Unauthorized

现象:认证失败,检查Secret发现凭证正确。

缘由:Secret与Pod不在同一命名空间,或Harbor项目设置为私有但用户无拉取权限。

验证命令:

# 检查Secret所在命名空间

kubectl get secret harbor-secret -o jsonpath='{.metadata.namespace}'

# 检查Pod所在命名空间

kubectl get pod <pod-name> -o jsonpath='{.metadata.namespace}'

解决方案:在Pod所在命名空间重新创建Secret,并确保Harbor用户对目标项目有pull权限。

3. 镜像拉取成功但启动失败(CrashLoopBackOff)

现象:镜像拉取成功,但容器无法启动。

缘由:这不是集成问题,而是Java应用本身的错误,需查看应用日志。

解决方案:

kubectl logs <pod-name> -n prod --previous # 查看上一次启动日志

常见缘由包括配置文件缺失、数据库连接失败等,与Harbor集成无关。

4. 全局配置后部分节点拉取失败

现象:部分节点提示context deadline exceeded。

缘由:节点网络不通,或Harbor服务器负载过高。

解决方案:

# 在问题节点测试网络连通性

curl -v https://harbor.example.com/v2/ # 应返回200 OK

# 检查Harbor状态

kubectl get pods -n harbor # 确保所有Harbor组件Running

5. Secret创建成功但Pod仍提示无凭证

现象:Pod未引用ImagePullSecrets,或引用名称错误。

验证方法:

kubectl get deployment <deploy-name> -n prod -o jsonpath='{.spec.template.spec.imagePullSecrets}'

解决方案:编辑Deployment,添加正确的Secret引用:

spec:

template:

spec:

imagePullSecrets:

- name: harbor-secret # 确保名称与创建的Secret一致

企业级实施提议

结合多年Java微服务架构经验,我对企业级集成提出以下提议:

1. 采用分层架构

- 基础层:所有节点配置Harbor CA证书,确保TLS通信安全

- 集群层:为工具链命名空间(如kube-system)配置全局凭证,用于拉取Calico等系统镜像

- 应用层:业务应用使用ImagePullSecrets,实现命名空间隔离

2. 凭证管理最佳实践

- 使用机器人账户:为每个Kubernetes命名空间创建独立的Harbor机器人账户,便于权限审计和回收

- 定期轮换凭证:通过脚本或工具(如External Secrets Operator)每90天自动更新Secret

- 避免硬编码:Java应用配置中切勿包含Harbor地址或凭证,应通过环境变量注入

3. 监控与审计

- 监控镜像拉取成功率:通过Prometheus监控kubelet_container_image_pull_errors指标

- 审计Harbor操作:启用Harbor审计日志,跟踪所有镜像推拉行为,满足SOX等合规要求

- 集成漏洞扫描:在CI/CD流程中添加Harbor镜像扫描步骤,阻断高危漏洞镜像部署

总结

Kubernetes与Harbor的集成,本质是安全与效率的平衡。全局配置方案适合小型集群或开发环境,追求简单高效;ImagePullSecrets方案则适用于中大型企业,强调权限隔离与最小权限原则。作为Java开发者,我们应根据实际场景选择合适方案,同时始终将安全放在首位——毕竟,再优秀的微服务架构,也经不起一次凭证泄露的打击。

#Kubernetes #Harbor #私有仓库 #容器编排 #云原生安全

感谢关注【AI码力】,获得更多Java秘籍!

暂无评论内容